12 Nov Discos SSD com encriptação podem não ser seguros

Investigadores da Universidade de Radboud, na Holanda, descobriram que vários discos SSD com encriptação incorporada não fornecem o nível de protecção que seria expectável. Teoricamente, as garantias de segurança oferecidas pela encriptação de hardware são semelhantes ou melhores que as implementações de software. Mas, os investigadores descobriram que, na realidade, muitas implementações de hardware possuem vulnerabilidades de segurança críticas, permitindo que um atacante com acesso físico aos dados aceda aos dados sem saber a password.

Os discos afectados são:

- Discos internos Crucial (Micron) MX100, MX200 e MX300

- Discos externos USB Samsung T3 e T5

- Discos internos Samsung 840 EVO e 850 EVO

Por exemplo, os dados armazenados no disco Crucial MX300 podem ser acedidos por alguém que conheça a password mestra pré-definida, que é uma string vazia. Já os conteúdos do disco Crucial MX100 podem ser acedidos com “qualquer password” ao modificar a rotina de validação de password.

A Crucial já lançou actualizações de firmware para corrigir esta vulnerabilidade em todos os seus discos afectados (MX100, MX200 e MX300). A Samsung lançou apenas actualizações de firmware para corrigir esta vulnerabilidade nos seus discos externos (T3 e T5). Relativamente aos seus discos internos, a empresa recomenda a utilização de encriptação por software. No entanto, os investigadores afirmam que “todos os dispositivos que se descobriu estarem vulneráveis ou não têm actualizações de firmware disponíveis, ou têm, mas resolvem os problemas de forma inadequada”. Para além disso, “é difícil determinar se futuras actualizações vão corrigir correctamente os problemas”. Como tal, os investigadores consideram que “actualizar o firmware do disco não é uma alternativa adequada face à utilização de mecanismos de protecção adicionais tais como encriptação por software”. Note-se, no entanto, que os investigadores não testaram todos os discos que existem no mercado. Como tal, poderão haver mais discos afectados.

Isto não seria um problema muito grave se o disco afectado utilizasse encriptação por software, através de um software como o TrueCrypt ou VeraCrypt. O BitLocker também fornece encriptação por software, no entanto, esta é desactivada quando o computador tem um disco com encriptação incorporada, ficando a depender totalmente da encriptação por hardware do disco, que, como se viu anteriormente, não é fiável.

Face a este problema, os investigadores recomendam que não se deve depender totalmente da encriptação por hardware oferecida pelos discos SSD, e que a encriptação por software deve ser utilizada simultaneamente, através de um software como o TrueCrypt ou o VeraCrypt. O BitLocker também poderá ser utilizado, desde que as definições deste software sejam alteradas para forçar a encriptação por software, mesmo estando a encriptação por hardware disponível.

Como saber se o seu disco é afectado por estas vulnerabilidades

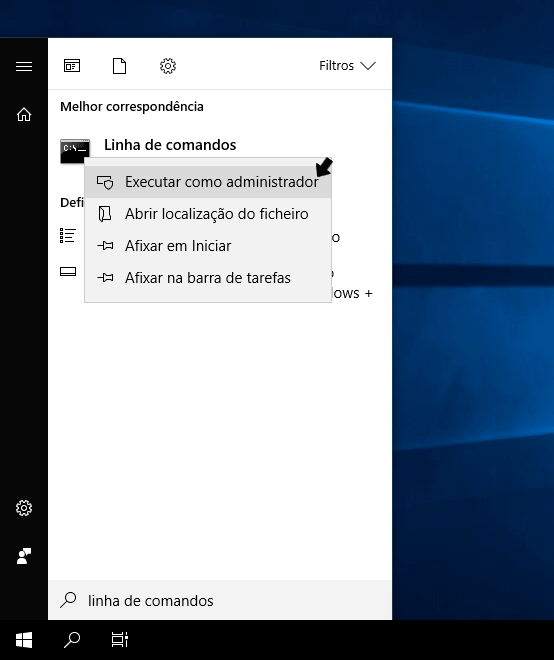

1º. Clique no ícone do Windows na barra de tarefas, pesquise por “linha de comandos” e clique com o botão direito do rato sobre a opção “Linha de Comandos”, clicando de seguida em “Executar como administrador”.

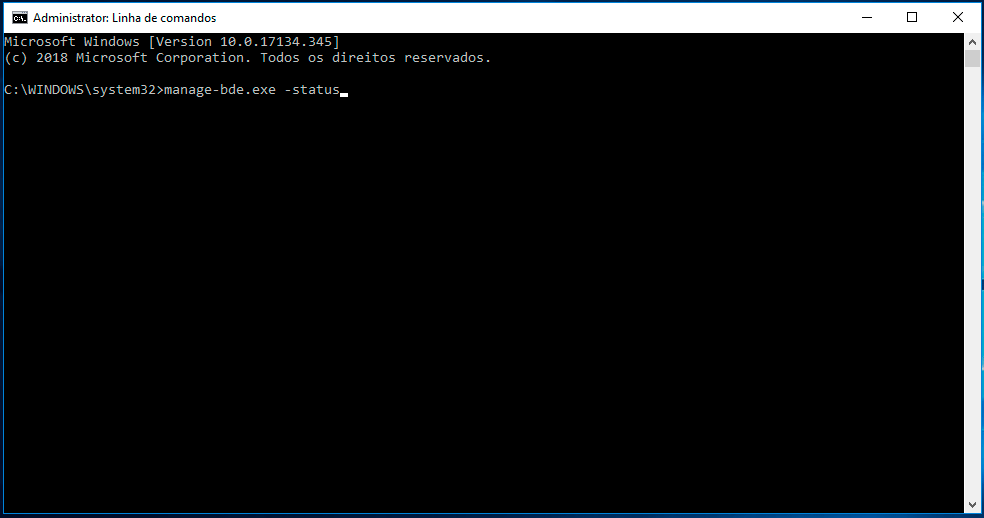

2º. Escreva “manage-bde.exe -status” na linha de comandos e carregue na tecla “Enter”.

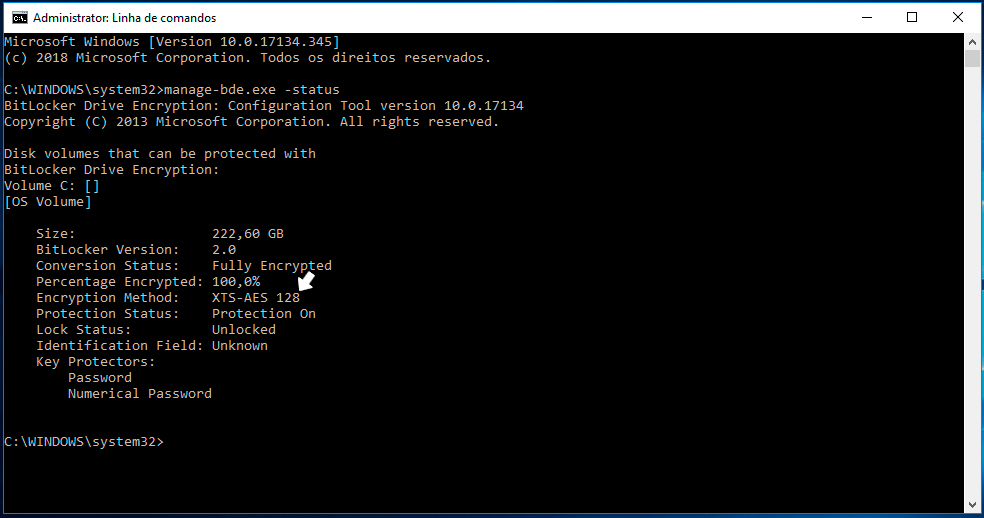

3º. Serão mostrados os discos ligados ao seu computador. Se o disco não tiver “Hardware Encryption” no campo “Encryption Method”, significa que está a utilizar encriptação por software e não é afectado por estas vulnerabilidades. No caso da imagem abaixo, no campo “Encryption Method” encontra-se “XTS-AES 128”, pelo que o disco está a utilizar encriptação por software.

Como forçar a encriptação por software no BitLocker, mesmo quando a encriptação por hardware está disponível

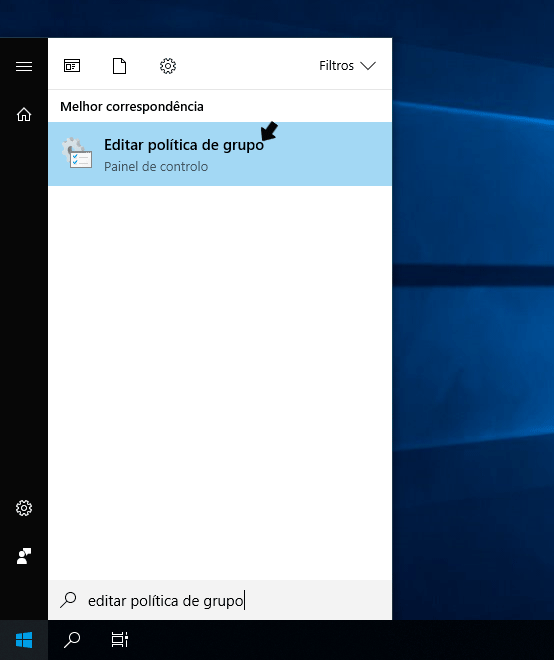

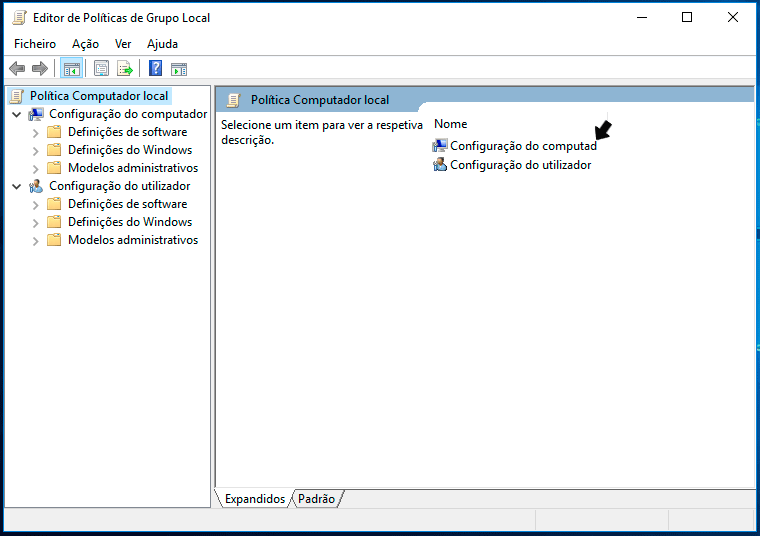

1º. Clique no ícone do Windows na barra de tarefas, pesquise por “política de grupo” e clique na opção “Editar política de grupo”.

2º. Clique em “Configuração do computador”.

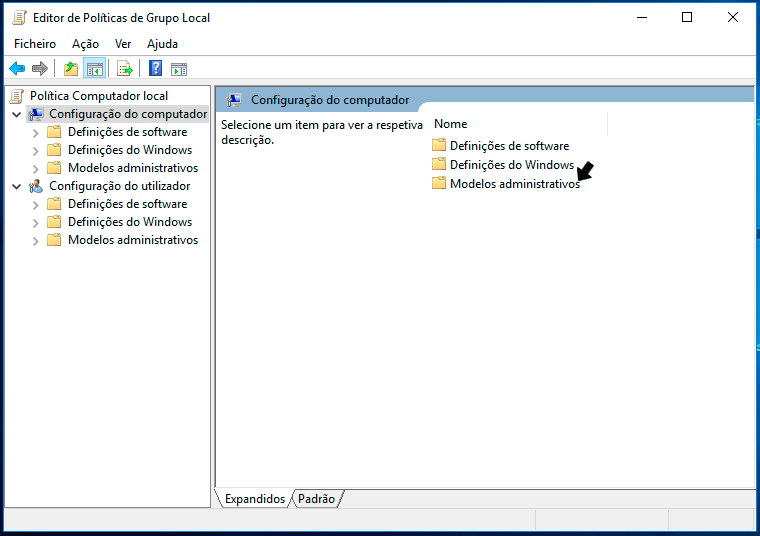

3º. Clique em “Modelos administrativos”.

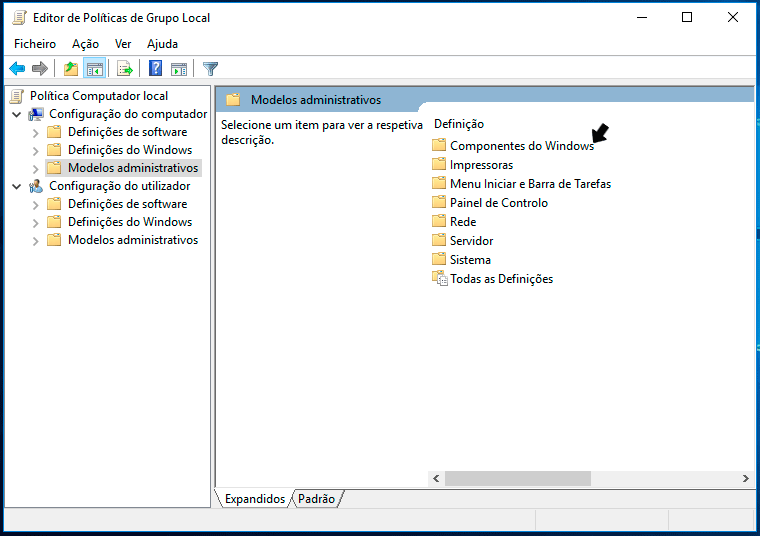

4º. Clique em “Componentes do Windows”.

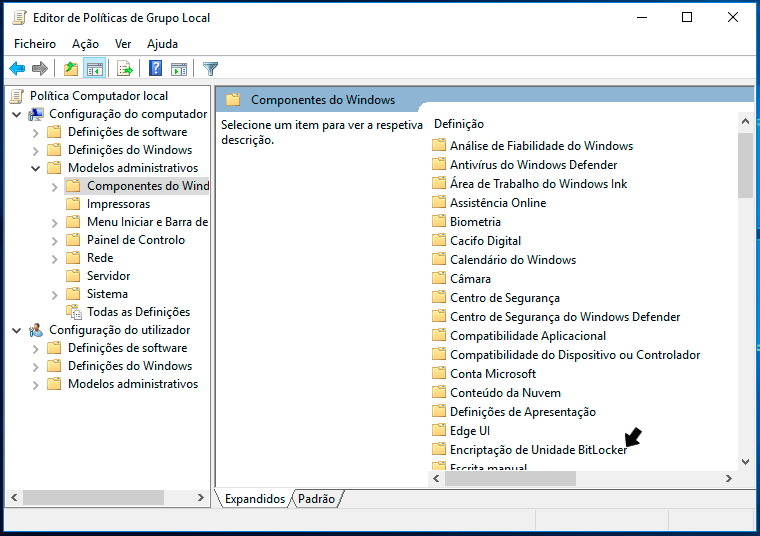

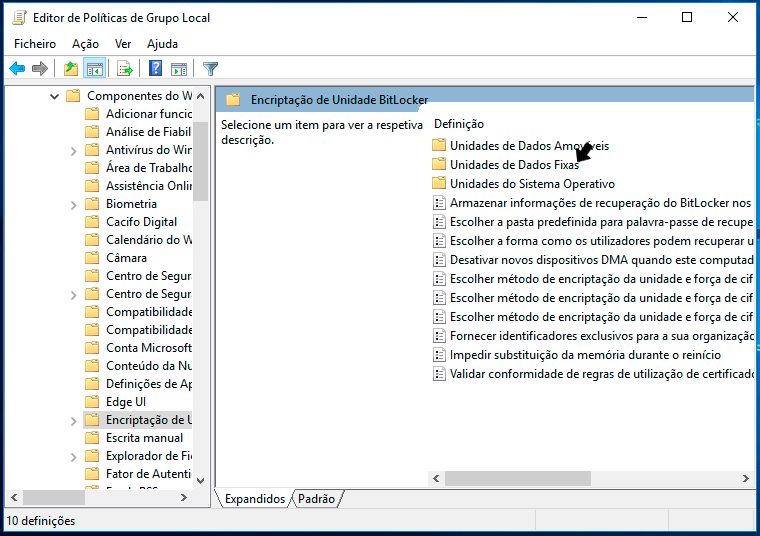

5º. Clique em “Encriptação de Unidade BitLocker”.

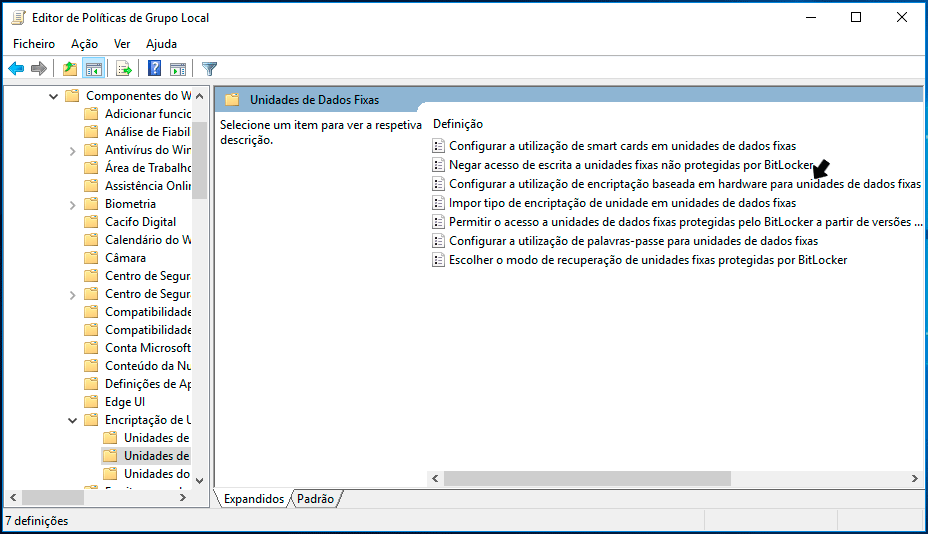

6º. Clique em “Unidades de Dados Fixas”.

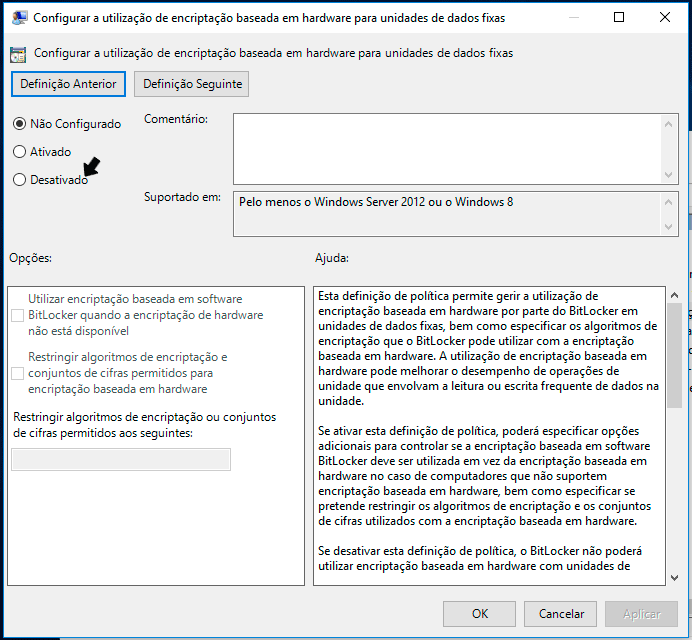

7º. Clique em “Configurar a utilização de encriptação baseada em hardware para unidades de dados fixas”.

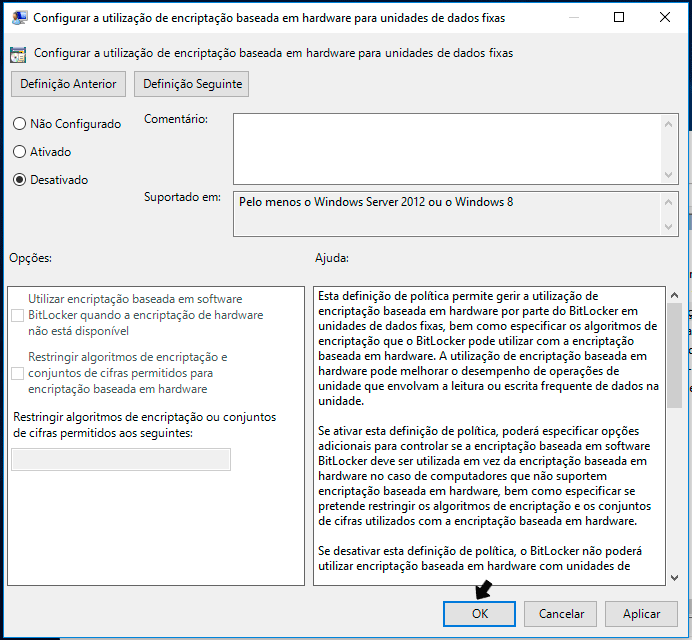

8º. Escolha a opção “Desativado”.

9º. Clique em “Ok”.

Note, no entanto, que se o seu disco já estiver a utilizar encriptação por hardware, apenas alterar esta definição não será suficiente para proteger os seus dados. Se um disco já tiver sido encriptado através de encriptação por hardware, para fazer a mudança para encriptação por software, primeiramente é necessário desencriptar o disco e depois re-encriptar os dados utilizando encriptação por software. Como tal, deverá formatar o seu computador, instalar novamente o Windows, alterar as definições do BitLocker para forçar a encriptação por software mesmo estando a encriptação por hardware disponível, e só depois deverá voltar a encriptar o disco.

Em alternativa, poderá substituir o BitLocker por um software de encriptação como o TrueCrypt ou o VeraCrypt. Desta forma, não necessitará de formatar o disco nem de instalar novamente o Windows, pois todos os dados serão re-encriptados.